如何彻底防arp攻击

防范ARP的 *** 有以下几种:

①保证电脑不接收欺骗包

②保证电脑收到欺骗包之后不相信

③如果 *** 设备能够识别这种欺骗包,并且提前丢弃掉,则电脑/手机端就不会被欺骗;

④如果 *** 设备没有拦截这种欺骗包,则电脑/手机端需要做安全防御,然后再丢弃。

参考资料:网页链接

在Ubuntu下怎么防arp攻击啊

在windows下可以装防火墙,Ubuntu下呢,要怎么办好首先安装arptables:

sudo apt-get install arptables

然后定义规则:

sudo arptables -A INPUT --src-mac ! 网关物理地址 -j DROP

sudo arptables -A INPUT -s ! 网关IP -j DROP

sudo arptables -A OUTPUT --destination-mac ff:ff:ff:ff:ff:ff -j ACCEPT

不过这样就有一点不好,局域网内的资源不能用!

sudo arptables -F

当然我们可以做个脚本,每次开机的时候自动运行!~sudo gedit /etc/init.d/arptables,内容如下:

#! /bin/sh

PATH=/usr/local/ *** in:/usr/local/bin:/ *** in:/bin:/usr/ *** in:/usr/bin

arptables -A INPUT --src-mac ! 网关物理地址 -j DROP

arptables -A INPUT -s ! 网关IP -j DROP

arptables -A OUTPUT --destination-mac ff:ff:ff:ff:ff:ff -j ACCEPT

然后给arptables加个execution的属性,

sudo chmod 755 /etc/init.d/arptables

再把arptables设置自动运行,

sudo update-rc.d arptables start 99 S .

用sysv-rc-conf直接设置

*** 二:

手工绑定arp

1、先使用arp和 arp -a查看一下当前ARP缓存列表

[root@ftpsvr ~]# arp

Address HWtype HWaddress Flags Mask Iface

192.168.1.234 ether 00:04:61:AE:11:2B C eth0

192.168.1.145 ether 00:13:20:E9:11:04 C eth0

192.168.1.1 ether 00:02:B3:38:08:62 C eth0

说明:

Address:主机的IP地址

Hwtype:主机的硬件类型

Hwaddress:主机的硬件地址

Flags Mask:记录标志,”C”表示arp高速缓存中的条目,”M”表示静态的arp条目。

[root@ftpsvr ~]# arp -a

? (192.168.1.234) at 00:04:61:AE:11:2B [ether] on eth0

? (192.168.1.1) at 00:16:76:22:23:86 [ether] on eth0

2、新建一个静态的mac–>ip对应表文件:ip-mac,将要绑定的IP和MAC 地下写入此文件,格式为 ip mac。

[root@ftpsvr ~]# echo ‘192.168.1.1 00:02:B3:38:08:62 ‘ > /etc/ip-mac

[root@ftpsvr ~]# more /etc/ip-mac

192.168.1.1 00:02:B3:38:08:62

3、设置开机自动绑定

[root@ftpsvr ~]# echo ‘arp -f /etc/ip-mac ‘ >> /etc/rc.d/rc.local

4、手动执行一下绑定

[root@ftpsvr ~]# arp -f /etc/ip-mac

5、确认绑定是否成功

[root@ftpsvr ~]# arp

Address HWtype HWaddress Flags Mask Iface

192.168.0.205 ether 00:02:B3:A7:85:48 C eth0

192.168.1.234 ether 00:04:61:AE:11:2B C eth0

192.168.1.1 ether 00:02:B3:38:08:62 CM eth0

[root@ftpsvr ~]# arp -a

? (192.168.0.205) at 00:02:B3:A7:85:48 [ether] on eth0

? (192.168.1.234) at 00:04:61:AE:11:2B [ether] on eth0

? (192.168.1.1) at 00:02:B3:38:08:62 [ether] PERM on eth0

从绑定前后的ARP缓存列表中,可以看到网关(192.168.1.1)的记录标志已经改变,说明绑定成功。

相关内容扩展阅读:

路由arp防御有用吗?

路由ARP防御可以帮助防止ARP欺骗和ARP洪泛攻击,提高 *** 安全性。它通过监控和验证ARP请求和响应数据包,及时发现可疑行为并阻止恶意ARP流量的传播。

同时,路由ARP防御还可以限制ARP表的更新频率,减少 *** 中ARP欺骗的可能性。总的来说,路由ARP防御对于保护 *** 免受ARP攻击具有一定的作用,但并非绝对可靠,需要与其他安全措施结合使用,全面提升 *** 安全等级。

校园网时断时续怀疑为ARP病毒但ARP防火墙作用小,不能上时通过arp-a查到的网关地址和能上网时一样,求解决

不要从网上帖,我都看过了,有用的 *** 可追加分金山贝壳显示有arp攻击,但攻击地址和能上网时的网关一样。每次只有才开机打开P2P终结者才能上一会网,一会就掉了。用arp-d命令后也依然上不了网

1、终端对网关的绑定要坚实可靠,这个绑定能够 *** 被病毒捣毁。

2、接入路由器或网关要对下面终端IP-MAC的识别始终保证唯一准确。

3、 *** 内要有一个最可依赖的机构,提供对网关IP-MAC最强大的保护。它既能够分发正确的网关信息,又能够对出现的假网关信息立即封杀。

更好的arp防火墙(保障 *** 安全,防止ARP欺骗攻击)

ARP欺骗攻击是一种常见的 *** 攻击方式,攻击者通过伪造MAC地址来欺骗 *** 中的其他设备,从而达到窃取信息或者破坏 *** 的目的。为了保障 *** 安全,防止ARP欺骗攻击,我们需要使用更好的ARP防火墙。

本文将介绍更好的ARP防火墙的操作步骤和使用 *** ,帮助您保障 *** 安全,防止ARP欺骗攻击。

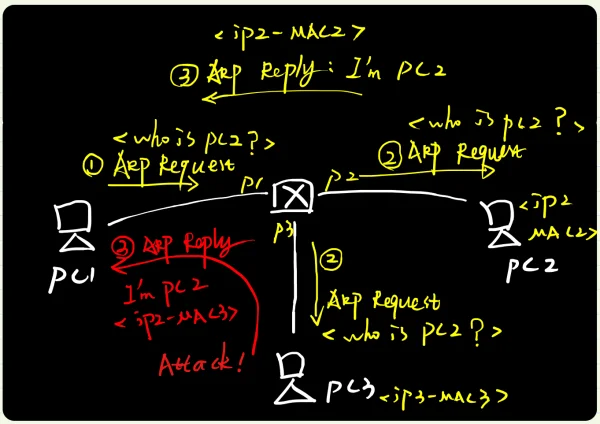

一、什么是ARP欺骗攻击

ARP欺骗攻击是一种利用ARP协议漏洞的攻击方式,攻击者通过伪造MAC地址来欺骗 *** 中的其他设备,从而达到窃取信息或者破坏 *** 的目的。ARP协议是用于将IP地址转换为MAC地址的协议,攻击者可以通过伪造ARP响应包来欺骗其他设备,使其将数据包发送到攻击者的设备上。

二、更好的ARP防火墙

更好的ARP防火墙是一款能够检测和防止ARP欺骗攻击的软件,它能够监控 *** 中的ARP流量,检测并阻止欺骗行为,从而保障 *** 安全。

更好的ARP防火墙有很多种,常见的有ArpON、XArp、ARPWatch等。本文将以ArpON为例介绍更好的ARP防火墙的操作步骤和使用 *** 。

三、ArpON的安装和配置

1.安装ArpON

在Linux系统中,可以通过以下命令安装ArpON:

```

sudoapt-getinstallarpon

```

2.配置ArpON

安装完成后,需要配置ArpON。ArpON的配置文件位于/etc/arpon/arpon.conf,可以通过修改该文件来配置ArpON。

打开配置文件:

```

sudovi/etc/arpon/arpon.conf

```

在配置文件中,可以设置ArpON的工作模式、日志级别、日志文件路径等参数。常见的配置如下:

```

工作模式

MODE="prevention"

日志级别

LOG_LEVEL="3"

日志文件路径

LOG_FILE="/var/log/arpon.log"

```

配置完成后,保存配置文件并重启ArpON:

```

sudosystemctlrestartarpon

```

四、ArpON的使用

1.查看ArpON的状态

可以通过以下命令查看ArpON的状态:

```

sudosystemctlstatusarpon

```

如果ArpON正在运行,则会显示Active状态。

2.检测和防止ARP欺骗攻击

ArpON能够检测并防止ARP欺骗攻击,当检测到欺骗行为时,会自动阻止攻击。

3.查看ArpON的日志

ArpON会记录检测到的ARP欺骗攻击行为,并将日志保存在指定的日志文件中。可以通过以下命令查看ArpON的日志:

```

sudotail-f/var/log/arpon.log

```